Nouveau réseau

Rédigé par Xavier - -

Etant équipé d'un serveur accessible sur internet chez moi j'ai eu l'envie de mettre en place une DMZ. Bien entendu je ne voulais pas d'une pseudo-DMZ fournie par les *box qui sont en fait une simple redirection de ports, mais bien un vrai réseau isolé du reste du lan. J'ai donc opté pour la mise en place d'un solution propre à base de routages mais aussi de VLANs.

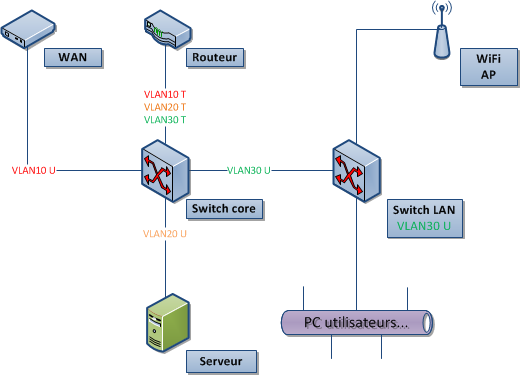

Après l'achat d'un switch administrable voici l'infrastructure mise en place :

(Oui, c'est fait avec Visio)

| VLAN10 | Zone WAN |

| VLAN20 | Zone DMZ |

| VLAN30 | Zone LAN |

| U: Untagged, T: Tagged |

Cela m'a permis aussi d'apprendre beaucoup de choses au sujet des VLANs mais aussi du routage.

Le Routeur

Le routeur est un Alix 1.d, format Mini-ITX, équipé de pfSense, un système d'exploitation basé sur NanoBSD gérant les fonctionnalités de routage, firewalling, et bien d'autres encore. Il ne dispose que d'une interface réseau, mais il supporte le 8021q ce qui lui permet de travailler avec 3 VLANs.

Les switches

Pour le switch core j'ai investi dans un modèle Cisco pour un peu moins d'une centaine d'euros afin de disposer du support des VLANs. On peut les distribuer sur les ports de la manière désirée (tag ou pas...). Je précise que ce switch est un modèle "small business", il est tout petit, n'a pas de ventilateur, et consomme quelques watts seulement.

Pour le switch LAN c'est un netgear le plus basique possible, puisqu'il n'aura pas à gérer de VLAN (le switch core lui distribue le vlan30 non taggué).

Le serveur

Il sera détaillé dans un prochain article, mais il fournit notamment au réseau le rôle de DNS. Le prochain article parlera de LXC donc restez branchés :)

Évolutions futures

Comme le schéma l'indique je compte ajouter un point d'accès wifi afin de placer mon ordinateur portable et mon smartphone dans le VLAN30. Le switch core dispose de fonctions de QoS et peut optimiser le trafic SIP, ce qui ouvre donc la voie à mon imaginaire dans ce sens (VoIP, asterisk...).

A bientôt pour de nouvelles aventures !