FreeBSD 9.2 + Jail + Diaspora + MariaDB + Nginx

Rédigé par Xavier - - Aucun commentaire

Il parait que Diaspora commence à devenir sympathique... alors pourquoi ne pas essayer de l'installer chez soi ;) Le wiki officiel détaille l'installation de Diaspora sur FreeBSD, mais je trouve certains passages très confus, et l'utilisation de MySQL ou MariaDB n'est aucunement mentionnée. Personnellement j'utilise FreeBSD 9.2 avec des jails, je veux donc éviter Postgresql car ce dernier ne tourne pas en jail (à moins de modifier des paramètres, mais je n'ai pas très envie). Je suis donc parti sur MariaDB.

- Durée estimée : de 1h à 4h selon la méthode d'installation (pkng ou ports)

- Niveau : Avancé (bonne connaissance du sysadmin sous Linux, ainsi que de nginx et mysql)

- Pré requis: Un nom de domaine qui pointe sur le serveur (peut être fait avec le fichier hosts pour tester)

Aperçu

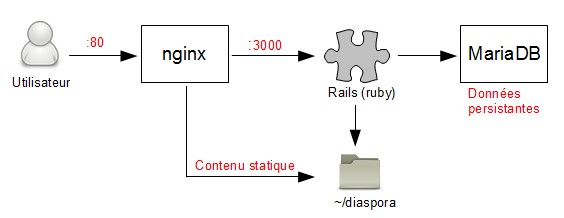

Le fonctionnement de Diaspora est détaillé sur le wiki. Voici un aperçu simplifié :

Le contenu statique, comme les images, est servi directement par nginx à partir du répertoire de l'application. Les contenus dynamiques en revanche sont traités par rails qui communique avec ses processus gérés par sidekiq à travers redis. Les données persistantes, comme les posts, les commentaires, sont stockés dans MySQL. Cela peut sembler compliqué, mais le schéma ci-dessus et la mise en place des composants rendra les choses plus évidentes.

Lire la suite de FreeBSD 9.2 + Jail + Diaspora + MariaDB + Nginx