Firefox : retrouver le click to play :)

Rédigé par Xavier - - Aucun commentaire

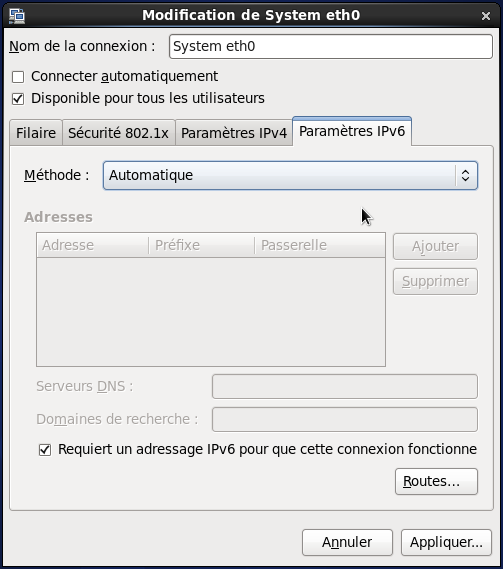

Dans un précédent article j'évoquais la possibilité d'activer le "click to play" qui permet de charger les plugins à la demande (cela remplace FlashBlock). Sauf que depuis Firefox 23, l'astuce donnée, à savoir taper dans about:config, ne fonctionne plus.

En fait il faut aller dans le gestionnaire de modules complémentaires, puis lister les plugins, et dans le menu déroulant sélectionner "Demander pour activer".

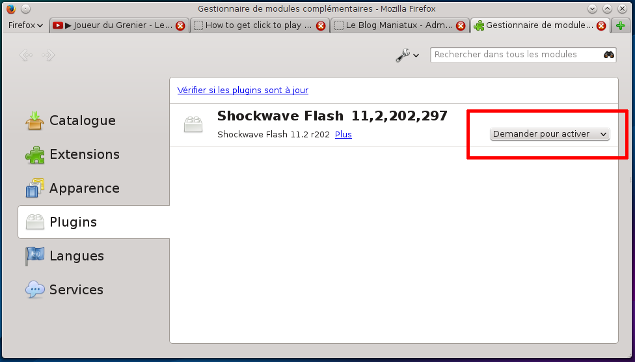

Et voici ce qu'on obtient lorsqu'un vilain élément flash veut se lancer :

Et voilà !